Secrets no Remote Quick Commands

Você pode usar Secrets ao criar/executar seu Remote Quick Command (Web Request). Esse recurso permite a integração segura de Secrets para autenticação e gerenciamento de dados durante a execução do Quick Command.

Você pode escolher uma Secret existente ou criar uma nova.

Se uma Secret não é usada durante 30 dias, ela automaticamente passa a ter o status de Inativa.

1. Criar uma Secret

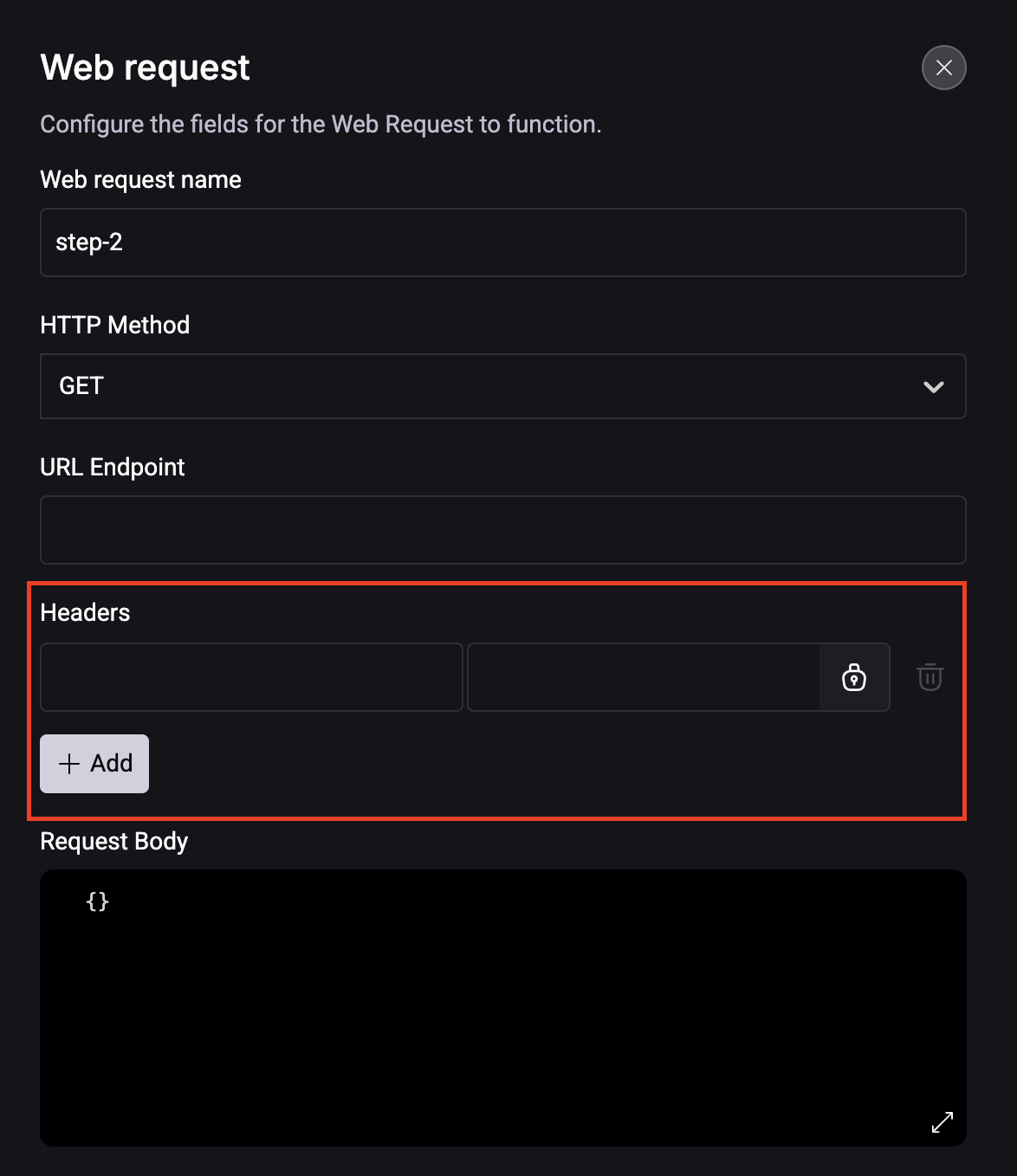

No Remote Quick Command (Web Request), na seção 'Headers', clique no botão Secret;

Passo 1. Adicione o Local de Armazenamento da Secret:

- Conta: Para secrets da sua empresa (disponível apenas para Account Holders).

- Pessoal: Para secrets pessoais, de uso exclusivo seu.

Passo 2. Escolha o Tipo de Credencial e adicione as seguintes informações:

-

API Key Usada para autenticar requisições de aplicações clientes em APIs.

- Adicione um nome para a Secret.

- Adicione o nome e o valor do header.

- Adicione a data de expiração (opcional).

-

Client Credentials (OAuth) Comumente usada para comunicação entre servidores; uma aplicação cliente precisa se autenticar usando credenciais de cliente.

- Adicione a URL.

- Adicione o Client ID.

- Adicione o Client Secret.

- Adicione os Scopes (opcional).

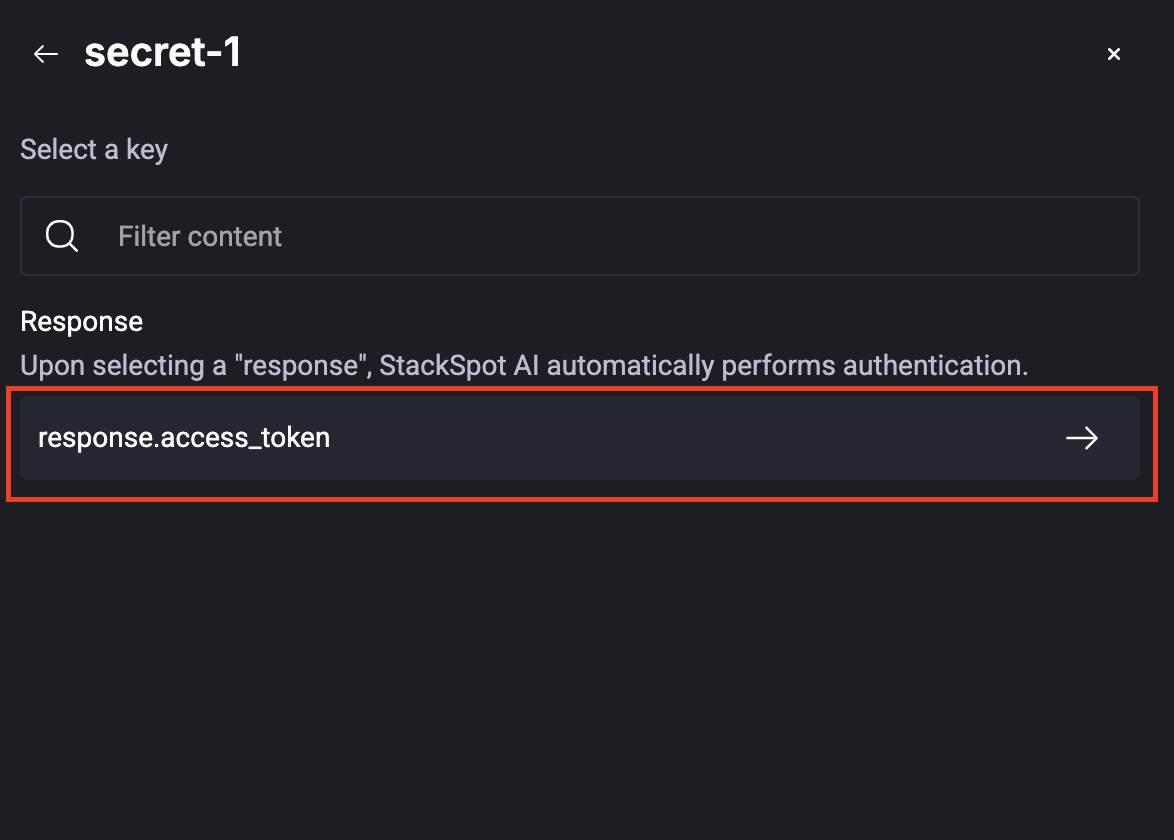

O uso de Client Credentials permite autenticação interna segura no endpoint. Ao selecionar a Secret, você receberá tanto o token de autorização quanto o de acesso.

- Key/Value

- Adicione um nome.

- Adicione a chave (Key) e o valor (Value).

- Adicione a data de expiração (opcional).

Passo 3. Clique no botão 'Criar e adicionar';

Exemplo:

Ao adicionar um Web Request em um Quick Command:

- Selecione um método;

- Defina o Endpoint. Por exemplo: https://api.github.com/repos/{owner}/{repo}/issues

- Adicione os headers;

| Chave | Valor |

|---|---|

| Accept | application/vnd.github+json |

| Authorization | Bearer seu_token |

- Altere a resposta do passo final.

Confira a seguir:

2. Escolher uma Secret existente

Passo 1. No Remote Quick Command (Web Request), na seção Headers, clique no botão Secret;

Passo 2. Na seção Local de Armazenamento da Secret, escolha:

- Account: Secrets disponíveis na Conta

- Personal: Sua secret pessoal.

Passo 3. Escolha o Tipo de Secret (API Key, Client Credentials, Key/Value);

Passo 4. Selecione uma Secret disponível.

Se for uma Client Credential, clique em Response. Confira o exemplo:

Regras e cenários para uso de Secrets em Remote Quick Command

Existem algumas regras relacionadas ao uso de Secrets. Confira a seguir alguns cenários onde você pode receber uma mensagem de erro.

1. Criar um novo Quick Command com Secrets

Ao criar um Quick Command e selecionar Secrets, o sistema verifica o acesso usando a API da Conta. Se alguma Secret for negada, a criação será bloqueada e você receberá uma mensagem de erro.

2. Atualizar um Quick Command com Secrets pessoais

Ao atualizar um Quick Command compartilhado, a atualização será bloqueada se alguma nova Secret for pessoal, e uma mensagem de erro será exibida. Não é possível compartilhar um Quick Command que contenha uma Secret pessoal.

3. Fazer fork de um Quick Command com Secrets pessoais

Ao criar um novo Quick Command a partir de um fork, todas as Secrets pessoais do comando original são removidas. O novo Quick Command não herda Secrets pessoais do original.

4. Compartilhar ou publicar um Quick Command com Secrets

Você não pode compartilhar ou publicar um Quick Command se ele possuir secrets pessoais. Caso tente, receberá uma mensagem de erro. Só é possível compartilhar um Quick Command se não houver Secrets pessoais.

Se você quiser compartilhar ou publicar na Conta, a Secret deve ser do tipo Account.

5. Executar um Quick Command na IDE ou Portal

Confira abaixo se é possível executar um QC na IDE/Portal:

- Se possuir Secrets: o comando será executado utilizando o serviço backend da StackSpot AI.

- Se não possuir Secrets: o comando é executado localmente (Secrets nunca são retornadas para a IDE ou Portal).